[아이티비즈] 파이어아이(지사장 전수홍, www.fireeye.com/kr/ko)가 최신 사이버 공격에 대한 맨디언트의 조사 내용을 담은 일곱 번째 M-트렌드 보고서를 발간했다고 3일 발표했다.

지능형 사이버 위협에 대한 맨디언트의 보안 컨설턴트들의 조사 내용을 기반으로 작성한 2016 M-트렌드 보고서는 사이버 공격자들의 최근 동향과 기업의 네트워크를 감염시키고 데이터를 해킹하기 위해 사용하는 전술에 대해 다뤘다. 맨디언트는 지난 2014년 파이어아이가 인수한 포렌식 전문 기업으로 사이버 침해 탐지 및 대응 분야에서 선도적인 보안 업체이다.

파이어아이의 케빈 맨디아 사장은 “2015년도는 우리가 완벽한 보안이라는 것은 존재하지 않는다는 것을 다시 한번 깨달은 한 해였다”며 “2015년 맨디언트가 조사한 사이버 공격과 관련된 내용은 공격자들은 조직이 아무리 뛰어난 방어 시스템을 갖추고 있다 하더라도 이를 우회할 수 있는 독창적인 방법을 개발하며, 이러한 공격을 통해 조직의 정보와 재산, 명성의 손실을 가져오게 만든다”고 말했다.

2016 맨디언트 M-트렌드 보고서 주요 내용

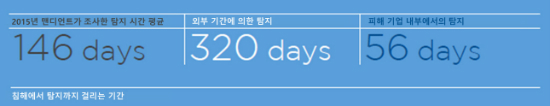

침해 탐지까지 걸리는 시간 감소: 피해 기업들이 침해 사실을 발견하는 데까지 소요되는 시간은 계속해서 감소하고 있다. 피해사실이 발견되기 전까지 공격자들이 피해자의 네트워크에 머문 시간은 2014년에 평균 205일에서 2015년에는 평균 146일로 감소했으며, 이는 처음 조사한 2012년 416일에 비하면 크게 감소한 것이다. 그러나 맨디언트 레드팀(Red Team)에 따르면, 공격자들은 최초 접근 이후 빠르면 3일 안에 도메인 관리자 크레덴셜(domain administrator credentials)에 접근가능하며, 도메인 관리자 크레덴셜이 유출되면 공격 그룹이 타깃 정보에 접근하는 것은 시간문제라는 것이다. 따라서 침해 사실을 인지하는데 146일이 소요됐다는 것은 아직까지 기업들이 사이버 공격으로 인한 피해를 최소화하는데 어려움이 있다는 것을 의미하며, 침해 탐지에 대한 지속적인 관심과 노력이 필요하다.

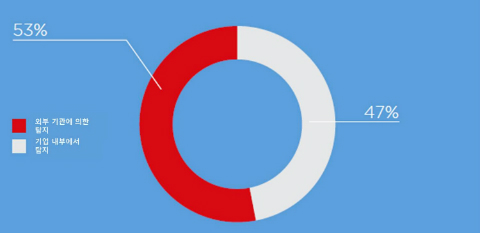

외부 기관에 의한 침해 발견: 침해 사실 중 절반 이상이 외부 기관에 의해 발견되고 있다. 맨디언트 조사에 따르면, 침해를 받은 기관 중 53%가 외부기관에 의해 침해 사실을 발견했다. 또한, 외부 기관에 의한 탐지는 기업 내부에서 침입 사실을 탐지하는 기간 보다 오래 걸린다. 외부 기관에 의한 탐지는 침해부터 탐지까지 평균 319.5일이 소요되는 반면 기업들이 자사의 침해 사실에 대해 탐지하는 데에 56일이 소요된다.

비즈니스 방해 공격 증가: 2015년 새로운 사이버 공격 트렌드는 비즈니스 방해 공격(Business Disruption Attacks)의 증가였다. 비즈니스 방해 공격은 크립토락커(CryptoLocker)와 같이 데이터를 볼모로 몸값을 요구하는 랜섬웨어를 포함해, 중요 비즈니스 시스템을 손상시키거나, 민감 데이터를 탈취해 인터넷을 통해 공개하거나, 최고 경영자를 조롱하는 등 다양한 방법으로 기업 비즈니스에 영향을 주는 사이버 공격이다. 이러한 공격의 목적은 주로 경제적 목적 혹은 정치적인 보복이었으며, 단순히 기업들을 당황시키고자 한 의도도 있었다. 기업들에게 데이터를 인질로 요구하는 이른 바 ‘몸값’은 데이터의 민감도에 따라 올라가며, 공격자가 제시하는 지불 기한은 공격에 대해서 제대로 조사하기 충분치 않은 시간이다. 찰스 카르마칼 (Charles Carmakal) 맨디언트 부회장에 따르면, 실제로 한해 동안 기업들이 민감한 데이터 도난 및 협박 사고를 막기 위해 사이버 범죄자들에게 100만 달러 이상을 지불했다고 말했다. 맨디언트는 몸값을 지불함에 있어서 실제로 데이터에 접근했다는 증거가 필수적이며 침해 여부를 판단해 신중하게 결정해야 한다고 조언한다.

공격 그룹의 기반 국가 및 공격 동기 다양화: 2015년에는 중국과 중국 외 지역에 기반을 둔 공격 그룹의 비율이 비슷해지고, 러시아 외 지역을 기반을 둔 공격 그룹도 여느 때보다 증가했다. (러시아와 중국을 기반을 둔 공격 그룹은 국가적으로 지원 받았으며 전통적으로 경제적 목적을 가진 공격 그룹이다.) 또한, 경제적인 목적을 가진 그룹과 몸값(ransom)을 받기 위해 비트코인과 같은 가상화폐를 이용하는 공격 그룹이 증가했다.

네트워크 장치를 악용 시도 증가: 맨디언트는 공격 그룹이 내부 인프라 정보 수집 목적 혹은 네트워크 트래픽 방해를 목적으로 피해 기업의 네트워크에 영속적으로 접근하기 위해 보안된 환경의 접근을 허용하는 보안ACL(Access Control List)를 변경하는 등 네트워크 장치를 감염시키려는 시도를 포착했다.

중국 기반 공격 그룹의 대량 개인 식별 정보 수출: 2015년에 중국 기반 공격 그룹이 타깃한 기업의 개인식별 정보를 대량으로 유출하는 사이버 공격이 있었다. 이전에도 개인식별정보 유출사고는 있었지만 2015년과 같은 대량은 아니었다는 점에서 해당 사건은 주목할 만 하다.

파이어아이 전수홍 지사장은 “기업들의 사이버 공격 탐지 역량이 향상되고 있지만 아직까지 피해를 최소화 하기에는 미미한 수준이다. 더욱이 사이버 공격은 더욱 다양화∙지능화되고 있다. 특히 비즈니스 방해 공격은 지난 해 창궐했던 랜섬웨어에 이어 국내 기업들을 위협하는 요소가 될 것”이라며, “기업들은 자체적으로 침해 여부를 탐지할 수 있는 솔루션 도입이 시급하다”고 밝혔다.