[아이티비즈] 아카마이코리아(대표 손부한, www.akamai.co.kr)가 발표한 ‘2015년 2분기 인터넷 현황 보안 보고서’에 따르면 전세계 디도스(DDoS, 분산서비스거부) 공격은 전년 동기 대비 2배 이상(132%) 증가하며 최고치를 기록했다.

2분기에 100Gbps 이상의 대형 공격이 12차례 발생했으며 50Mpps 넘는 공격은 5차례 발생했다. 2분기 최대 디도스 공격 규모는 240Gbps에 달했고 13시간 이상 지속됐다. 1분기에는 100Gbps 넘는 대규모 공격이 8차례 발생했고, 최대 공격 규모는 170Gbps였다.

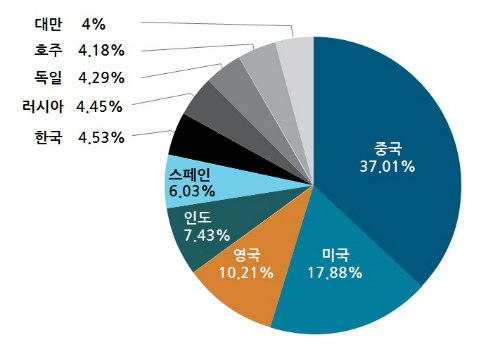

한국에서 발생한 디도스 공격은 전체의 4.53%로 공격 발생 국가 순위 6위를 차지했다. 1위는 전세계 디도스 공격의 37.01%가 발생한 중국이 차지했고, 미국(17.88%), 영국(10.21%), 인도(7.43%), 스페인(6.03%)이 뒤를 이었다.

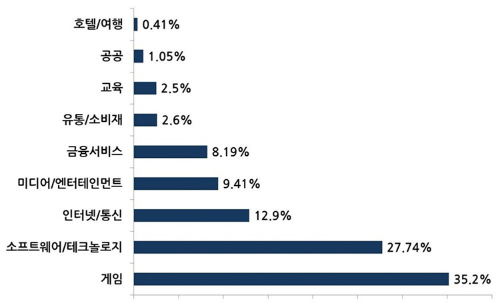

게임 업계는 2015년 2분기 전체 디도스 공격 대상 가운데 35.2%를 차지하며 가장 큰 타격을 입었다. 게임에 이어 소프트웨어/테크놀로지(27.74%), 인터넷/통신(12.9%), 미디어/엔터테인먼트(9.4%) 업계가 주요 공격 대상이 됐다.

2분기에 SYN과 SSDP(Simple Service Discovery Protocol) 공격 기법은 각각 디도스 공격 트래픽의 16%를 차지했다. SYN 플러드(SYN Flood)는 2011년 3분기 이후 모든 디도스 공격에서 가장 빈번하게 사용되는 공격 기법이다. SSDP는 1년 전에는 관찰되지 않았으나 최근 주요 공격 기법으로 부상했다. 가정용 인터넷 연결 기기들은 보안이 취약하기 때문에 디도스 공격을 위한 SSDP 반사기(Reflector)로 악용될 수 있다.

아카마이 클라우드 보안사업부 존 서머스 부사장은 “디도스와 웹 애플리케이션 공격이 매 분기마다 증가하고 있다. 공격자들은 전술을 변경하고 신규 취약점을 탐색하며 심지어 과거 공격 기법을 재사용하는 등 끊임 없이 공격 유형을 바꾸고 있다”며 “아카마이는 자사 네트워크에서 관찰된 공격을 분석해 새로운 위협과 동향을 파악한다. 이를 통해 고객이 네트워크, 웹사이트, 애플리케이션을 보호하고 클라우드 보안을 강화할 수 있도록 돕는다”고 밝혔다.

2분기 아카마이 인터넷 현황 보안 보고서는 웹 애플리케이션 공격 통계에 쉘쇼크(Shellshock)와 크로스 사이트 스크립팅(XSS) 공격 기법을 추가했다. 쉘쇼크는 배시버그(Bash bug) 취약점으로 2분기 웹 애플리케이션 공격의 49%를 차지했다. SQL 인젝션(SQLi)은 아카마이가 탐지한 전체 공격의 26%를 차지했고, 1분기 때 가장 많이 사용됐던 로컬 파일 인클루전(LFI)은 2분기에는 18%를 차지하는데 그쳤다.

전세계적으로 가장 광범위하게 사용되는 웹사이트/블로그 플랫폼인 워드프레스(WordPress)는 공격자들이 선호하는 타깃이다. 수백 개의 취약점을 악용하려는 공격자들은 워드프레스를 이용해 봇넷을 구축하고, 멀웨어를 확산시키며, 디도스 공격을 시도한다.

써드파티 플러그인은 코드 점검(code vetting)을 거의 거치지 않는다. 아카마이는 위협 환경을 보다 잘 이해하기 위해 가장 빈번하게 사용되는 1300여 개의 플러그인과 테마를 테스트했다. 그 결과 25개 플러그인과 테마에서 최소 한 개의 신규 취약점을 발견했고, 다수의 취약점을 가진 플러그인이나 테마도 있었다. 잠재적인 취약점은 총 49개였다. 아카마이는 이번 보고서에 새로 발견된 취약점 전체 목록과 워드프레스 설치 시 주의해야 할 사항들을 담았다.

어니언 라우터(TOR, 토르) 프로젝트는 네트워크의 진입 노드와 출구 노드가 일치하지 않아 사용자의 익명성을 보장한다. 토르는 정상적인 목적으로 사용되는 경우가 대부분이지만, 익명성이라는 특징 때문에 공격에 악용되기도 한다. 아카마이는 웹사이트가 토르 트래픽을 허용했을 때 발생하는 리스크를 파악하기 위해 7일간 자사의 코나(Kona) 보안 솔루션 이용 고객을 대상으로 웹 트래픽을 분석했다.

분석 결과 공격의 99%는 토르가 아닌 IP에서 발생했다. 토르가 아닌 IP에서 발생한 악성 요청은 1만 1500건 당 1건에 불과한 반면, 토르 IP는 380건 당 1건 꼴로 악성 요청이 발생했다. 하지만 토르 트래픽을 완전히 차단하면 비즈니스에 부정적인 영향을 끼칠 수 있다. 왜냐하면, 이커머스 페이지에 대한 정상적인 HTTP 요청의 경우 토르 IP도 토르가 아닌 IP와 동일한 구매 전환율을 보였기 때문이다.